Neueste Whitepaper

Microsoft Digital Defense Report

Im vergangenen Jahr hat die Welt eine aufstrebende Cyberkriminalitätswirtschaft und den raschen Anstieg...

Cyber -bewusst Infografik

Laden Sie diese Infografik herunter, um zu sehen, wie Sie sich und Ihr Unternehmen vor dem Risiko eines...

Härten Sie Ihre Verteidigung mit Sicherheitsanalysen aus

Analysieren Sie Daten in Echtzeit mit dem richtigen Siem -Ansatz. Es ist Zeit, Ihr Sicherheitsspiel zu...

10 Gründe für die Sicherung von M365 -Daten

Unternehmensorganisationen, die Microsoft 365 verwenden, sind weiterhin dafür verantwortlich, dass Endbenutzer...

Schutz Ihrer Inhalte vor Cyber -Bedrohungen und Datenverlust

Wie die Content Cloud Ihre wertvollsten Informationen schützt Ihr Unternehmen läuft mit Inhalten-dieser...

Sichern Sie Ihre Container mit Zuversicht

Die Popularität der Container ist kein Rätsel: Sie sind tragbar, effizient und skalierbar. Die Geschwindigkeit...

Was kostet eine fehlgeleitete E -Mail?

Die durchschnittliche Anzahl fehlgeleiteter E -Mails ist fast immer höher als die IT -Führungskräfte,...

Aufbau der Grundlage eines ausgereiften Bedrohungsjagdprogramms

Viele Organisationen, insbesondere große globale Unternehmen, haben nicht immer die beste Sichtbarkeit...

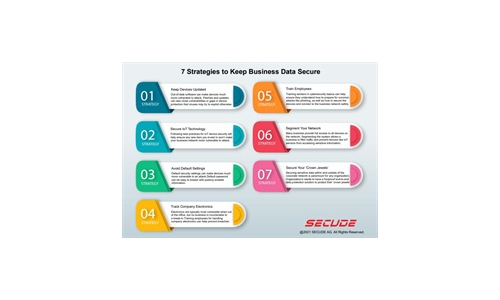

7 Strategien, um Geschäftsdaten sicher zu halten

Lesen Sie unsere einfache Infografik, die sieben Strategien beschreibt, um Ihre Geschäftsdaten sicher...

Melden Sie sich beim Cyber Security Tech Publish Hub an

Als Abonnent erhalten Sie Benachrichtigungen und kostenlosen Zugriff auf unsere ständig aktualisierte Bibliothek mit Whitepapers, Analystenberichten, Fallstudien, Webseminaren und Lösungsberichten.