Neueste Whitepaper

Neudefinition der Rolle der RTOs

Die Welt der eingebetteten Systeme wird tiefgreifend entwickelt. Einbettete Systeme, sobald isoliert...

So vereinfachen Sie die Sicherheit mit Cybersicherheits -Mesh -Architektur

Netzwerke werden immer anspruchsvoller und weit verbreiteter, was sie noch anfälliger für Cybersicherheitsbedrohungen...

Das gemeinsame Verantwortungsmodell erklärte

In einer Cloud -Umgebung übernimmt Ihr Dienstleister einen Anteil an vielen operativen Belastungen,...

Multi-Vektor-Schutz

Die Erziehung von Benutzern ist ein unbestreitbar effektiver Weg, um sie vor Phishing und anderen Malware...

Architektur des Zero Trust Enterprise

Zero Trust ist ein strategischer Ansatz für die Cybersicherheit, der eine Organisation sichert, indem...

Hohe Sicherheit zu gehen

Nach der Digitalisierung führt der Trend zu mobilen Arbeitspraktiken auch zu tiefgreifenden Veränderungen....

Ein abgestufter Rahmen für Cyber -Bedrohungsstufen

Wenn Sie ein Trekkie sind, wissen Sie, dass sich Schilde auf fortschrittliche Technologie beziehen, um...

Zustand der Cybersicherheit Automatisierung Einführung

Lesen Sie diesen Bericht, um herauszufinden, wie CISOS und hochrangige Cybersicherheitsprofis planen,...

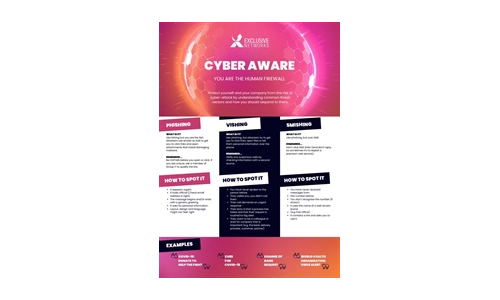

Cyber -bewusst Infografik

Laden Sie diese Infografik herunter, um zu sehen, wie Sie sich und Ihr Unternehmen vor dem Risiko eines...

Melden Sie sich beim Cyber Security Tech Publish Hub an

Als Abonnent erhalten Sie Benachrichtigungen und kostenlosen Zugriff auf unsere ständig aktualisierte Bibliothek mit Whitepapers, Analystenberichten, Fallstudien, Webseminaren und Lösungsberichten.