Neueste Whitepaper

Schmerz & Fortschritt: Cybersicherheit und Geschäftsrisikostudie

Trotz ihrer Bemühungen und Investitionen haben einige Organisationen aufgrund organisatorischer, operativer...

Ein integrierter Ansatz zur Einbettung von Sicherheit in DevOps

Organisationen nehmen DevOps als Entwicklungs- und Betriebsmodell ein, um die Praxis der Automatisierung...

So nutzen Sie O365 für eine Strategie mit Zero Trust -Strategie

Die Einführung von Microsoft Office 365 (O365) hat im Jahr 2020 über 258.000.000 Benutzer gestiegen...

CIO Wesentliche Anleitung: CISO Sicherheitsbedrohungslandschaft

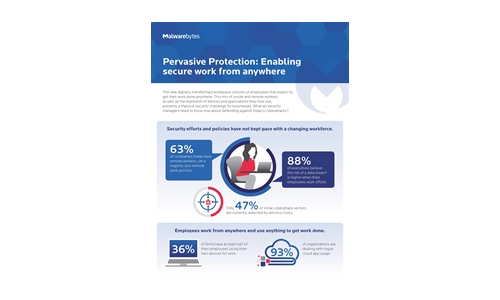

Nach einem Jahr, in dem die größten und schnellsten Transformation in den Arbeitsmustern in der Geschichte...

Bereitstellung schneller und sicherer Unternehmensanwendungen

Die Übernahme eines Null -Trust -Sicherheitsmodells - Authentifizierung und Autorisierung aller Anforderungen,...

Social Engineering Handbuch: So ergreifen Sie die richtige Aktion

Ziel dieses Handbuchs ist es, jedem Mitarbeiter des Unternehmens soziale Technik und seine Risiken vorzustellen....

Wenn Netzwerke morgen das neue treffen

Dieses Papier untersucht die Prioritäten, die Unternehmen jetzt und im neuen Morgen ansprechen müssen...

Cloud Data Security 2023 Bericht von ESG, einer Abteilung von TechTarget

... mehr als die Hälfte (59%) der Befragten glauben, dass mehr als 30% der sensiblen Daten ihres Unternehmens...

Schützen Sie Ihre Organisation vor Ransomware

Erhalten Sie einen Blick auf die kriminellen Spieler, die innerhalb der unterirdischen Ransomware -Wirtschaft...

Melden Sie sich beim Cyber Security Tech Publish Hub an

Als Abonnent erhalten Sie Benachrichtigungen und kostenlosen Zugriff auf unsere ständig aktualisierte Bibliothek mit Whitepapers, Analystenberichten, Fallstudien, Webseminaren und Lösungsberichten.