Datensicherheit

Moderne Blaupause zum Insider -Bedrohungsmanagement

Ein personenorientierter Ansatz für Ihr ITM-Programm (Insider Threat Management) Insider -Bedrohungen...

Bereitstellung schneller und sicherer Unternehmensanwendungen

Die Übernahme eines Null -Trust -Sicherheitsmodells - Authentifizierung und Autorisierung aller Anforderungen,...

5 entfernte Arbeitsbedrohungen und wie man sich vor ihnen schützt

Mit dem Anstieg der Fernarbeit sind viele IT- und Sicherheitsteams gezwungen, Sicherheitskompromisse...

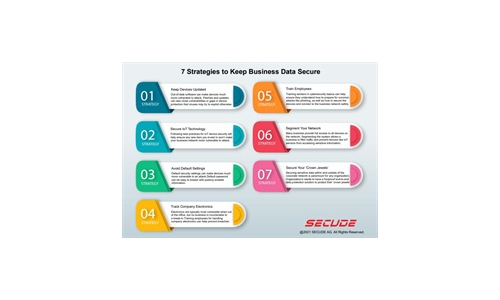

7 Strategien, um Geschäftsdaten sicher zu halten

Lesen Sie unsere einfache Infografik, die sieben Strategien beschreibt, um Ihre Geschäftsdaten sicher...

Elastische Cloud -Gateways: Die Entwicklung des sicheren Cloud -Zugriffs

Enterprise -Sicherheitsgruppen sind heute einer entmutigenden Aufgabe ausgesetzt. Während ihre Kernverantwortung...

Zero Trust -Privileg für Dummies

Cyber -Verstöße sind größer und schlechter als je zuvor. Kaum ein Tag vergeht ohne Schlagzeilen...

2021 Datenrisikobericht - Fertigung

Unser Bericht über das Fertigungsdatenrisiko von 2021 konzentriert sich auf die wachsenden Cybersicherheitsbedrohungen...

Netzwerksicherheitsansätze und der Fall für Zero Trust

Top -Führungskräfte sagen, dass das technische Gepäck von Legacy Network sie davon abhält, ihr Geschäft...

Der CIO -Leitfaden zur SASE -Planung

Die Zukunft der Arbeit durch unternehmensweite SASE fährt Die Konvergenz von Netzwerk- und Netzwerksicherheit...

Melden Sie sich beim Cyber Security Tech Publish Hub an

Als Abonnent erhalten Sie Benachrichtigungen und kostenlosen Zugriff auf unsere ständig aktualisierte Bibliothek mit Whitepapers, Analystenberichten, Fallstudien, Webseminaren und Lösungsberichten.